Protezione Dei Workload Nel Cloud

Proteggi i tuoi dati e l’intera infrastruttura attuale, più le sue evoluzioni future.

Ottimizza La Protezione Dei Workload

Protezione Per La Crescita Del Cloud

Proteggi la tua infrastruttura con rilevamento delle minacce in runtime e indagini in ordine di priorità su ambienti cloud, data center, host e container.

Riduzione Della Superficie Di Attacco

Rileva i rischi di sicurezza e conformità derivati da configurazioni errate, attività anomale e accessi IAM con privilegi eccessivi, grazie a una visibilità completa che segue l’intero processo dagli stadi iniziali di sviluppo fino a quelli di produzione.

Massima Performance E Ottimi Tempi Di Attività

Protezione flessibile e a impatto minimo per host e container, ottimizzata per garantire massimi livelli di performance. Disponibile tramite agent o API, per integrarsi con i tuoi processi SecOps, ITOps e DevOps.

Abbrevia I Tempi Di Rilevamento E Risposta

Sophos Workload Protection offre visibilità completa sui workload di host e container, identificando malware, exploit e comportamenti anomali prima ancora che i cybercriminali possano fare breccia nei sistemi.

- Extended Detection and Response (XDR) garantisce visibilità completa su host, container, endpoint, rete e servizi cloud.

- Le tecnologie di rilevamento in fase di runtime native del cloud individuano comportamenti anomali ed exploit, nonché minacce quali tentativi di uscita dai container, exploit del kernel e privilege escalation.

- I flussi di lavoro semplificati per le indagini sulle minacce attribuiscono massima priorità ai rilevamenti di incidenti ad alto rischio e collegano tutti gli eventi correlati per garantire maggiore efficienza.

- La funzionalità integrata Live Response stabilisce una connessione terminal tramite riga di comando all’host, per svolgere attività di correzione.

Integrazione Con Processi Di Sicurezza, IT E DevOps

Contrasta le minacce con una visibilità interattiva in fase di runtime e con rilevamenti delle minacce per host e container, disponibili tramite il modello di distribuzione che più si addice alle esigenze del tuo ambiente.

Agent host a impatto minimo per Linux e Windows

Proteggi i tuoi host e container con un unico agent, gestito dalla console di Sophos Central. Svolgi indagini e rispondi facilmente a comportamenti anomali, exploit e malware da un’unica schermata, ottimizzando l’integrità dei processi IT grazie a rilevamenti automatici, query intuitive e opzioni di risposta da remoto.

Integrazione dei dati di intelligence sulle minacce Linux

Arricchisci i dati dei tuoi flussi di lavoro SecOps con una soluzione ottimizzata per garantire massimi livelli di performance. Include un sensore Linux a impatto minimo, che può essere integrato tramite API nei rilevamenti di comportamenti anomali ed exploit in fase di runtime sugli host, completando e potenziando i tuoi attuali strumenti di automazione, orchestrazione, gestione dei log e incident response.

Performance Senza Difficoltà

I tempi di attività sono la tua priorità più importante. Le nostre soluzioni offrono strumenti di sicurezza a impatto minimo che possono essere integrati nei tuoi flussi di lavoro DevSecOps, per minimizzare il rischio e incrementare la performance delle applicazioni.

Ottimizzata per Linux

Identifica anche gli incidenti di sicurezza più sofisticati su sistemi Linux in tempo reale, senza distribuire un modulo kernel.

Elimina i tempi di inattività

Approfitta dell’agent unico, ottimizzato in base a limiti predefiniti per le risorse (inclusi limiti per CPU, memoria e raccolta di dati), per prevenire il sovraccarico degli host e i problemi di stabilità causati dagli strumenti tradizionali, evitando così le perdite finanziarie dovute ai tempi di inattività.

Integrazione con le pipeline di CI/CD

Integrazione fluida dei controlli delle configurazioni e della conformità per la sicurezza in tutti gli stadi della pipeline di CI/CD, scansione delle immagini dei container per individuare eventuali vulnerabilità del sistema operativo e rilevamento automatico degli errori di configurazione, nonché di segreti, password e chiavi incorporati nei modelli Infrastructure as Code (IaC).

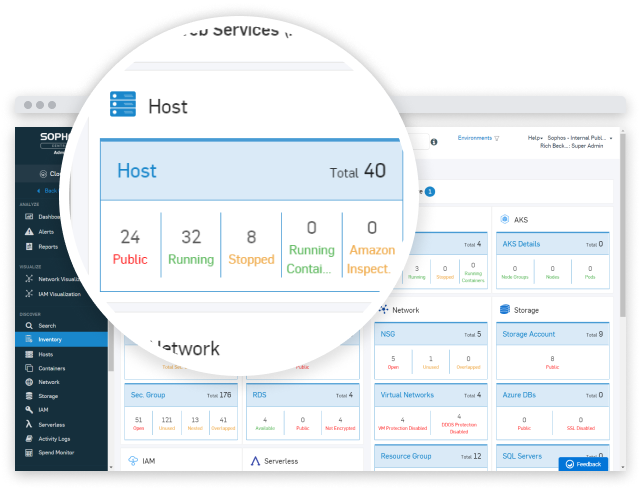

Automazione Della Checklist Di Cloud Security

Imposta il tuo ambiente cloud in linea con le best practice di cloud security e ottieni la visibilità e gli strumenti di cui hai bisogno per la loro manutenzione, grazie alla gestione del profilo di sicurezza sul cloud per tutti i tuoi ambienti multicloud.

- Identifica proattivamente le attività non approvate, le vulnerabilità e gli errori di configurazione su AWS, Azure e GCP.

- Individua continuamente le risorse nel cloud con l’inventario dettagliato e la visualizzazione delle reti, grazie alla protezione degli host Sophos e alle distribuzioni di Sophos Firewall.

- Applica automaticamente standard di best practice e conformità multipli per rilevare eventuali lacune nel tuo profilo di sicurezza e per identificare rapidamente i problemi facilmente risolvibili e quelli di importanza critica.

- Individua gli accessi con privilegi eccessivi e le anomalie ad alto rischio nei comportamenti degli utenti, per prevenire i tentativi di violazione.

Protezione Flessibile Per Host E Container

Proteggi i tuoi host e i tuoi container in ambienti Linux, Windows, ibridi e multicloud.

Sicurezza Per Linux

Rilevamento e resilienza per i sistemi Linux su container runtime quali Docker, containerd, CRI-O e altri ambienti. Il nostro rilevamento è stato progettato con la massima attenzione ai particolari, in base ai modelli delle minacce più comuni nei principali sistemi nativi del cloud.

Sicurezza Per Windows

Proteggi gli host Windows e i tuoi dipendenti in smart working da ransomware, exploit e minacce mai osservate prima. Puoi anche gestire le applicazioni, isolare le configurazioni non compromesse e monitorare le modifiche dei file di sistema più importanti.

Ambienti Ibridi E Multicloud

Metti in sicurezza applicazioni e dati nel tuo intero ambiente cloud ibrido utilizzando un’unica console. Il nostro agent flessibile può essere eseguito on-premise, nei data center e su AWS, Azure, GCP, Oracle Cloud e altri ambienti ibridi e multicloud.

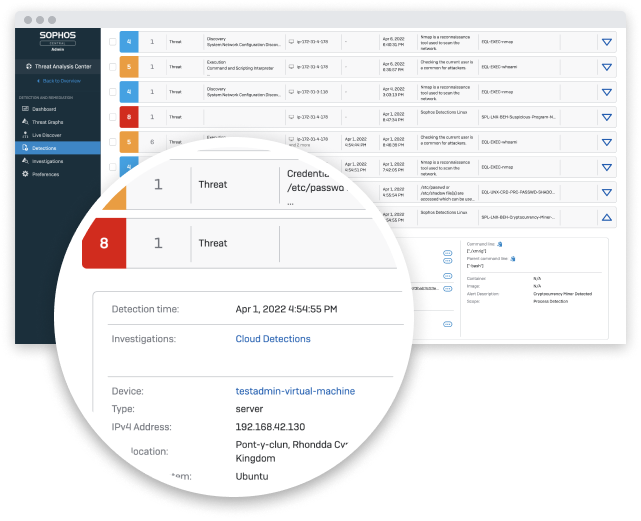

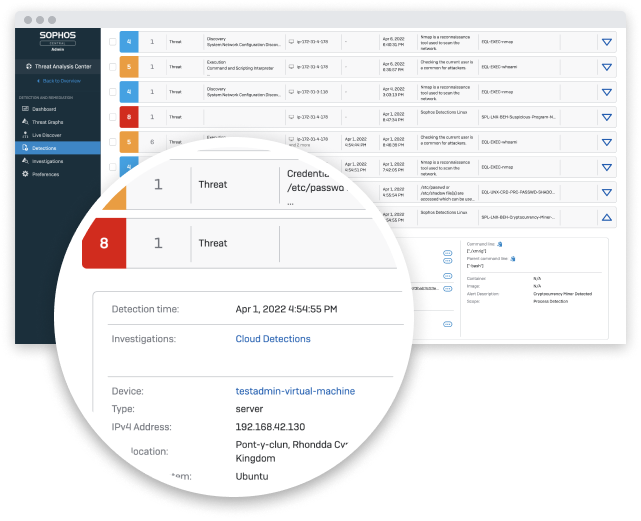

Risoluzione Più Rapida Degli Incidenti Di Sicurezza

La nostra dashboard intuitiva per i rilevamenti incrementa l’efficacia del processo di incident response. Le minacce negli host e nei container vengono automaticamente identificate e trasformate in un’indagine, dopodiché ogni rilevamento riceve un punteggio di rischio e una priorità stabilita dalle tecnologie di intelligenza artificiale. I punteggi vengono quindi visualizzati con indicatori di colore diverso e mappati in base al framework MITRE ATT@CK, permettendo così agli analisti di sicurezza di attribuire rapidamente la giusta priorità ai rilevamenti e di avviare subito azioni di risposta e correzione per quelli ad alto rischio.

I rilevamenti includono: malware che colpisce specificamente Linux, memoria danneggiata, comportamenti nuovi per i file, comportamenti insoliti per le applicazioni, shell interattive sospette, tentativi di uscita dai container, backdoor nel kernel e in UserLAnd, operazioni dei file con privilegi eccessivi, individuazione della rete, movimenti laterali, process injection, individuazione dei sistemi, modifiche nelle operazioni pianificate, utilizzo del compilatore, utilizzo di comandi con privilegi elevati e attività rischiose da parte di uno sviluppatore.

Individua Proattivamente Le Minacce E Potenzia Le Tue ITOps

Ottieni subito le informazioni che ti servono. Puoi scegliere e personalizzare uno dei modelli precompilati della nostra raccolta per vari scenari di threat hunting e ITOps, oppure crearne uno nuovo. Puoi accedere a dati in tempo reale, conservati fino a 90 giorni su disco e fino a 30 giorni nel Sophos Data Lake, per trovare validi spunti in qualsiasi situazione.

I principali casi di utilizzo per i clienti:

- Perché un workload è particolarmente lento? È in attesa di riavvio?

- In quali workload sono presenti vulnerabilità note o servizi sconosciuti?

- Ci sono programmi in esecuzione sul computer che dovrebbero essere rimossi?

- Visualizzazione di dispositivi non gestiti e non protetti, ad es. laptop, telefoni cellulari e appliance IoT.

- Ci sono processi che stanno cercando di stabilire una connessione di rete su porte non standard?

- Ci sono processi che hanno recentemente modificato file o chiavi di registro?

- Quali sono i programmi che causano problemi di rete in ufficio?

- Analisi dei gruppi di sicurezza nel cloud, per identificare le risorse esposte all’Internet pubblico.

Liberati Dal Peso Della Cloud Security

Il nostro approccio flessibile alla distribuzione e alla gestione della cybersecurity aiuta a ottimizzare la sicurezza, a proteggere e garantire la privacy dei dati e a bloccare le minacce attive, trasformando questi obiettivi in risultati facilmente raggiungibili.

- Distribuisci e gestisci la protezione Sophos da una singola console unificata.

- Sophos ti può mettere in contatto con un Sophos Managed Security Partner.

- Il team dei Sophos Professional Services può assisterti durante la distribuzione iniziale.

Risposta Immediata Agli Incidenti Di Sicurezza, Anche Alle Tre Del Mattino

Il servizio Sophos Managed Detection and Response (MDR) può collaborare con il tuo team interno e il tuo Sophos MSP per monitorare il tuo ambiente 24/7, individuare proattivamente le minacce e svolgere azioni di correzione.

- Threat Hunting: il nostro team selezionato di analisti esperti in materia di minacce individua proattivamente i pericoli, determinandone il contesto e il potenziale impatto per la tua azienda.

- Risposta: ferma, isola e neutralizza da remoto anche le minacce più sofisticate.

- Miglioramento costante: ottieni consigli pratici per risolvere la causa originaria degli incidenti che si ripetono e per impedire che si verifichino di nuovo.

Implementazione Di Una Protezione Multicloud Completa Su Ambienti, Workload Ed Identità Diversi

Sophos Cloud Native Security è una singola piattaforma integrata che offre in un’unica soluzione strumenti di visibilità, governance e conformità, più funzionalità di protezione dei workload nel cloud e gestione degli entitlement.

Visibilità, Governance e Conformità

Mantieni massima visibilità sui tuoi ambienti multicloud, per ridurre la superficie di attacco, individuare e correggere i rischi di sicurezza e rispettare i requisiti di conformità.

Protezione Dei Workload Nel Cloud

Protezione flessibile per host e container in ambienti Windows e Linux, per garantire la sicurezza della tua infrastruttura e dei tuoi dati.

Gestione Degli Entitlement

Implementa il principio di assegnazione di meno privilegi possibili nei tuoi ambienti multicloud e gestisci le identità prima che possano essere colpite da un exploit.