Cloud Workload Protection

Schützen Sie Ihre Infrastruktur und Daten jetzt und in Zukunft.

Server Protection optimieren

Cloud-Wachstum sichern

Schützen Sie Ihre Infrastrukturen durch die Erkennung von Laufzeitbedrohungen und priorisierte Untersuchungen in Cloud-Umgebungen, Rechenzentren, Hosts und Containern.

Angriffsfläche reduzieren

Erkennen Sie Risiken bei der Workload-Sicherheit, ungewöhnliche Aktivitäten und überprivilegierte IAM-Zugriffe dank Transparenz von der Entwicklung bis zur Produktion.

Maximale Performance und Betriebszeit

Der flexible, leichtgewichtige Host- und Container-Schutz ist auf Performance optimiert. Verfügbar als Agent oder über eine API zur Integration in Ihre Security-Operations-, IT- und DevOps-Prozesse.

Erkennungs- und Reaktionszeiten minimieren

Sophos Workload Protection bietet vollständige Transparenz über Ihre Host- und Container-Workloads und identifiziert Malware, Exploits sowie ungewöhnliche Verhaltensweisen, bevor sie im Netzwerk Fuß fassen.

- XDR (Extended Detection and Response) bietet vollständige Transparenz über Hosts, Container, Endpoints, Netzwerke und Cloud-Services.

- Cloud-native verhaltensbasierte und Exploit-laufzeitbasierte Erkennungen identifizieren Bedrohungen wie Container Escapes, Kernel-Exploits und Versuche, die Berechtigungsstufe zu erhöhen.

- Optimierte Bedrohungsanalyse-Workflows priorisieren die Erkennung hochriskanter Vorfälle und konsolidieren verbundene Ereignisse, um die Effizienz zu steigern.

- Die integrierte Live-Response-Funktion richtet ein sicheres Befehlszeilen-Terminal für Hosts zur Beseitigung von Bedrohungen ein.

Integration mit Security, IT und DevOps

Bekämpfen Sie Bedrohungen mit aussagekräftiger Transparenz über Hosts und Container sowie Bedrohungserkennungen während der Laufzeit – mit dem Bereitstellungsmodell, das am besten zu Ihrer Umgebung passt.

Leichtgewichtiger Linux- und Windows-Host-Schutz per Agent

Schützen Sie Ihre Hosts und Container mit einem einzigen Agenten, der über die Management-Konsole von Sophos Central verwaltet wird. Analysieren und reagieren Sie von einem zentralen Ort einfach auf Verhaltens-, Exploit- und Malware-Bedrohungen und verbessern Sie mit automatisierten Erkennungen, intuitiven Abfragen und Funktionen für Remote-Reaktionsmaßnahmen die Durchsetzung von Sicherheitsvorgaben.

Integrierte Threat Intelligence für Linux

Verbessern Sie Security Operations Workflows mit unserer leistungsoptimierten Lösung. Umfasst einen leichtgewichtigen Linux-Sensor für verhaltensbasierte und Exploit-laufzeitbasierte und verhaltensbasierte Erkennungen, der sich per API in Ihre vorhandenen Tools für Automatisierung, Orchestrierung, Protokoll-Management und Incident Response integrieren lässt.

Reibungslose Performance

Maximale Betriebszeiten sind Ihre höchste Priorität. Wir bieten leichtgewichtige Sicherheitstools, die sich in Ihre DevSecOps-Workflows integrieren lassen. So minimieren Sie Risiken und optimieren die Anwendungs-Performance.

Optimiert für Linux

Erkennen Sie komplexe Linux-Sicherheitsvorfälle bereits bei deren Auftreten und ohne Bereitstellung eines Kernel-Moduls.

Betriebsausfälle verhindern

Mit einem einzigen Agenten mit optimierten Ressourcen-Limits (einschließlich CPU-, Arbeitsspeicher- und Datenerfassungs-Grenzen) vermeiden Sie kostspielige Ausfallzeiten, überlastete Hosts und Stabilitäts-Einbußen durch herkömmliche Sicherheitstools.

Mit CI/CD Pipelines integrieren

Integrieren Sie Sicherheits- und Compliance-Prüfungen nahtlos in jede Phase der CI/CD Pipeline, scannen Sie Container-Images auf Schwachstellen im Betriebssystem und erkennen Sie automatisch Fehlkonfigurationen, eingebettete Passwörter und Schlüssel in Infrastructure-as-Code-Vorlagen.

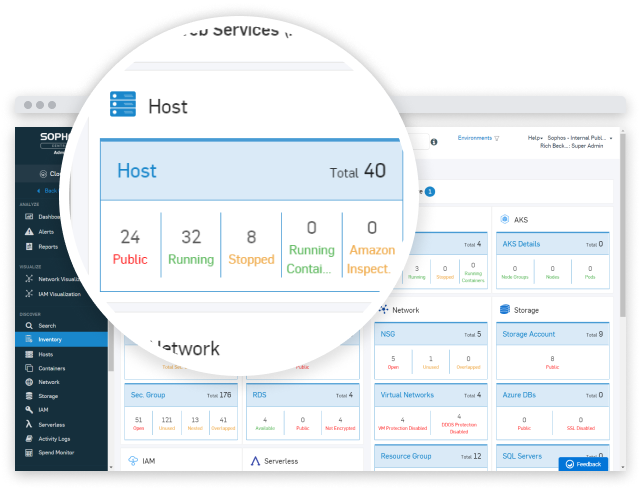

Automatisierung Ihrer Cloud-Security-Checkliste

Entwerfen Sie Cloud-Umgebungen in Einklang mit Security Best Practices und nutzen Sie zu deren Verwaltung die Transparenz des integrierten Cloud Security Posture Managements für Ihre Multi-Cloud-Umgebungen.

- Erkennen Sie proaktiv unzulässige Aktivitäten, Schwachstellen sowie Fehlkonfigurationen in AWS, Azure, und GCP.

- Ermitteln Sie kontinuierlich Cloud-Ressourcen – mit detailliertem Inventory, Netzwerk-Visualisierung und Transparenz über den Sophos-Host-Schutz und Sophos Firewall-Bereitstellungen.

- Überlagern Sie automatisch Security-Best-Practice- und Compliance-Standards, um Sicherheitslücken, schnelle Erfolge („Quick Wins“) und kritische Sicherheitsprobleme zu erkennen.

- Erkennen Sie überprivilegierte Zugriffe und risikoreiche Anomalien im Benutzerverhalten, um Verstöße zu verhindern.

Flexibler Host- und Container-Schutz

Schützen Sie Ihre Host- und Container-Workloads in Linux, Windows sowie Hybrid- und Multi-Cloud-Umgebungen.

Linux-Sicherheit

Erkennung und Resilienz für Linux-Systeme in Container-Laufzeit-Umgebungen, wie Docker, containerd und CRI-O und mehr. Unsere Erkennung ist auf die Bedrohungsmodelle Cloud-nativer Systeme abgestimmt.

Windows-Sicherheit

Schützen Sie Ihre Windows Hosts und Remote-Mitarbeiter vor Ransomware, Exploits und komplett neuen Bedrohungen, verwalten Sie Anwendungen, sperren Sie Konfigurationen und überwachen Sie Änderungen an wichtigen Systemdateien.

Hybrid und Multi-Cloud

Schützen Sie Anwendungen und Daten in Hybrid-Cloud-Umgebungen über eine zentrale Konsole. Unser flexibler Agent kann lokal, in Rechenzentren sowie in Hybrid- und Multi-Cloud-Umgebungen wie AWS, Azure, GCP und Oracle Cloud ausgeführt werden.

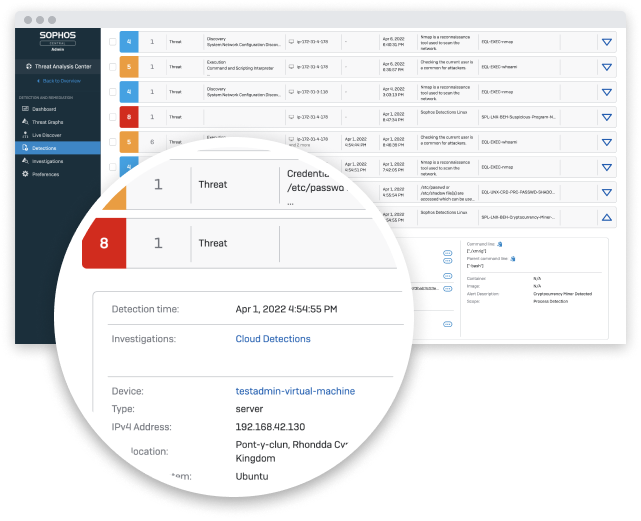

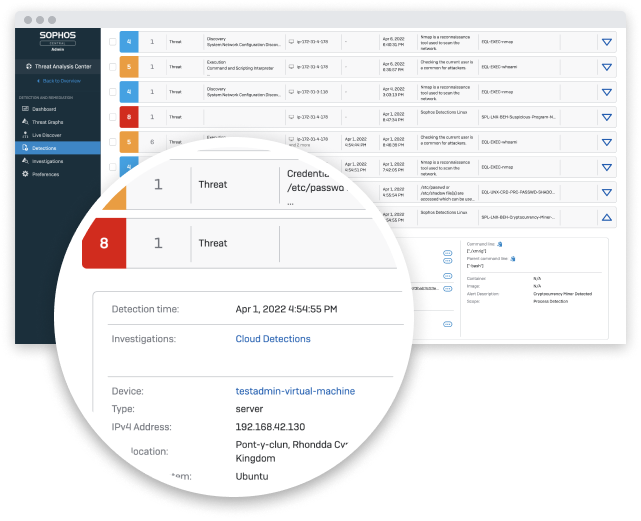

Sicherheitsvorfälle schneller beheben

Über unser intuitives Erkennungs-Dashboard können Sie einfach und effizient auf Vorfälle reagieren. Host- und Container-Bedrohungen werden automatisch ermittelt und analysiert. Zu jeder Erkennung wird eine KI-priorisierte Risikobewertung erstellt. Die Bewertungen werden anschließend farbcodiert und dem MITRE ATT@CK Framework zugeordnet, damit Analysten hochriskante Erkennungen schnell priorisieren und beseitigen können.

Zu den Erkennungen zählen unter anderem: Auf Linux abzielende Malware, Speicherbeschädigung, neues Dateiverhalten, ungewöhnliches Anwendungsverhalten, verdächtige interaktive Shell, Container Escapes, Kernel- und Userland-Backdoors, privilegierte Dateivorgänge, Netzwerkermittlung, laterale Bewegungen, Process Injection, Systemermittlung, Änderungen geplanter Aufgaben, Compiler-Nutzung, Verwendung privilegierter Befehle und riskante Entwickleraktivitäten.

Suchen Sie nach Bedrohungen und optimieren Sie Ihre IT Operations

Erhalten Sie relevante Informationen – blitzschnell. Wählen Sie aus einer Library vorformulierter Vorlagen für Threat-Hunting- und IT-Operations-Szenarien, passen Sie diese an oder formulieren Sie Ihre eigenen Abfragen. Sie haben Zugriff auf Live-Daten, bis zu 90 Tage auf der Festplatte gespeicherte Daten und 30 Tage im Sophos Data Lake gespeicherte Daten. So sind Sie auf alle Fälle optimal vorbereitet.

Gängige Anwendungsfälle:

- Warum läuft ein Workload langsam? Steht ein Neustart aus?

- Welche Workloads enthalten bekannte Schwachstellen oder unbekannte Dienste?

- Werden auf dem System Programme ausgeführt, die entfernt werden sollten?

- Erkennen Sie nicht verwaltete und ungeschützte Geräte wie Laptops, Mobiltelefone und IoT-Geräte.

- Versuchen Prozesse, eine Netzwerkverbindung über Nicht-Standardports herzustellen?

- Haben Prozesse in letzter Zeit Dateien oder Registry-Schlüssel geändert?

- Welche Programme verursachen Probleme im Büronetzwerk?

- Analysieren Sie Cloud-Sicherheitsgruppen, um Ressourcen zu erkennen, die über das öffentliche Internet zugänglich sind.

Maßgeschneiderte Cloud-Sicherheit

Mit unserem flexiblen Ansatz zur Cybersecurity-Bereitstellung und -Verwaltung erreichen Sie mühelos Ihre Ziele für optimierte Sicherheit, Datenschutz und effektive Abwehr aktiver Bedrohungen.

- Implementieren und verwalten Sie den Sophos-Schutz über eine zentrale Konsole.

- Gerne stellen wir für Sie Kontakt zu einem erfahrenen Sophos Managed Security Partner her.

- Das Sophos Professional Services Team kann Ihnen bei der Bereitstellung helfen.

Rund um die Uhr auf Sicherheitsvorfälle reagieren

Der MDR-Service von Sophos kann in Zusammenarbeit mit Ihrem Team und Sophos MSP Ihre Umgebung rund um die Uhr überwachen und Bedrohungen proaktiv aufspüren und beseitigen.

- Threat Hunting: Unser Expertenteam sucht proaktiv nach Bedrohungen und ermittelt die potenziellen Auswirkungen und den Kontext von Bedrohungen für Ihr Unternehmen.

- Reaktion:: Wir stoppen und beseitigen selbst hochkomplexe Bedrohungen per Remote-Zugriff.

- Kontinuierliche Verbesserung: Sie erhalten konkrete Ratschläge, um die Ursache wiederholt auftretender Vorfälle zu bekämpfen und ein erneutes Auftreten zu verhindern.

Kompletter Multi-Cloud-Schutz für Umgebungen, Workloads und Identitäten

Sophos Cloud Native Security ist eine zentrale, integrierte Plattform, die Transparenz-, Governance- und Compliance-Tools, den Schutz von Cloud-Workloads und die Verwaltung von Berechtigungen in einer Lösung vereint.

Transparenz, Governance und Compliance

Reduzieren Sie Ihre Angriffsfläche durch Transparenz über Multi-Cloud-Umgebungen, erkennen und beseitigen Sie Sicherheitsrisiken und gewährleisten Sie Compliance.

Cloud Workload Protection

Flexible Host- und Container-Workload-Sicherheit für Windows und Linux schützt Ihre Infrastruktur und Daten.

Verwaltung von Berechtigungen

Gewähren Sie in Multi-Cloud-Umgebungen immer nur die wirklich benötigten Rechte (Principle of Least Privilege, POLP) und verwalten Sie Ihre Identitäten, bevor sie ausgenutzt werden.