2023年に中小企業を襲った脅威の上位2つはデータと認証情報を窃取するマルウェアで、この2つのマルウェアはソフォスが検出した中小企業市場分野を狙った全マルウェアの約50%を占める

ランサムウェアは依然として中小企業にとって最大の脅威であり、これまで以上に高度なソーシャルエンジニアリングの手法を使用するビジネスメール詐欺(BEC)も増加

Cybersecurity-as-a-serviceを開発・提供するグローバルリーダー企業のソフォス(日本法人:ソフォス株式会社(東京都港区代表取締役中西智行)は本日、毎年恒例の 2024年版ソフォス脅威レポート:Cybercrime on Main Street (現在主流のサイバー犯罪)を発表しました。2024年版レポートでは、中小企業(SMB*)が直面する最大の脅威について詳述しています。当レポートによると、2023年に50%近くのマルウェアがキーロガー、スパイウェア、情報窃取型(データや認証情報を窃取するために使用するマルウェア)であったことを伝えています。攻撃者は窃取した情報を使用して、不正リモートアクセス、被害者への恐喝、ランサムウェアの展開などが行なわれました。

*当レポートでは、SMBは従業員500名以下の企業や組織を定義しています。

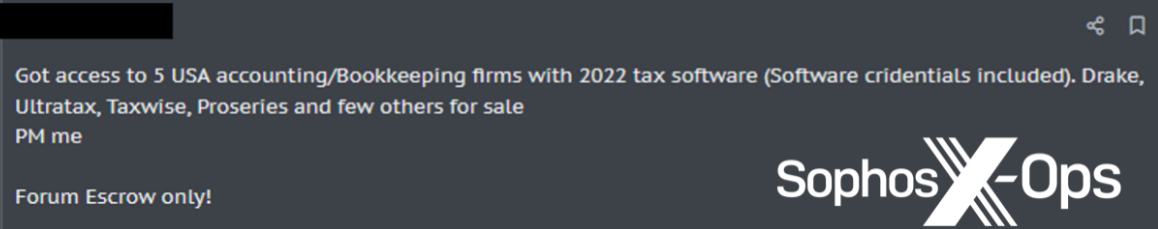

ソフォスの今回の脅威レポートでは、コンピュータネットワークへの侵入を専門とする犯罪者である初期アクセスブローカー(IAB)についても分析しています。当レポートが伝えているように、IABは中小企業のネットワークに侵入することに特化した能力やサービスをダークウェブで宣伝したり、すでに侵入した中小企業にすぐにアクセスできるサービスを販売したりしています。

上の図はSophos X-Opsが発見したダークウェブフォーラムに投稿されたサンプルです。米国の小規模な会計事務所へのアクセス情報を宣伝しています。中小企業を標的としたサイバー犯罪フォーラム広告の業種別、国別の他の例も、2024年版ソフォス脅威レポートで参照できます。

Sophos X-OpsのリサーチディレクターであるChristopher Buddは、次のように述べています。「サイバー犯罪者の間では、“データ”が通貨のように扱われており、その価値は飛躍的に高まっています。この傾向は、オペレーション全体で1つのサービスやソフトウェアを使用することが多い中小企業で特に顕著です。データの価値を示す例を挙げると、攻撃者が標的のネットワーク上に情報窃取型マルウェアを展開し、認証情報を窃取し、会社の会計ソフトのパスワードを手に入れた場合、その後、標的となった企業の財務情報にアクセスでき、攻撃者の口座に資金を移すことが可能になります。2023年にソフォスが報告したサイバー攻撃の90%以上がデータや認証情報の窃取に関連しており、窃取された情報や認証情報が使用されランサムウェア攻撃、データ脅迫、不正リモートアクセス、単純なデータ窃取などが実行されています」

ランサムウェアは依然として中小企業にとって最大のサイバー脅威

中小企業に対するランサムウェア攻撃の数は大きく変化していませんが、中小企業にとって最大のサイバー脅威であることに変わりはありません。進行中のサイバー攻撃に対応する Sophos Incident Response(IR)チームがSMBを支援した事例の中では、深刻な被害をもたらしているLockBitランサムウェアへの対応が最も多くなっていました。AkiraそしてBlackCat がそれぞれ2位と3位でした。当レポートの調査対象となった中小企業は、BitLockerやCrytoxなど、古くあまり知られていないランサムウェアによる攻撃も受けていました。

当レポートでは、ランサムウェアのオペレーターが攻撃の手口を変え続けていることも伝えています。新しい手口には、リモートからの暗号化攻撃 やマネージドサービスプロバイダー(MSP)への攻撃などがあります。遠隔からの暗号化攻撃とは、攻撃者が企業のネットワークにある管理されていないデバイスから、ネットワーク内の他のシステムのファイルを暗号化する手法です。2022年から2023年の間に、リモートからの暗号化を伴うランサムウェア攻撃の数は62%増加しています。

さらに、この1年間で、Sophos MDR(Managed Detection and Response チームは、MSPのリモート監視管理(RMM)ソフトウェアを悪用する攻撃を受けた中小企業の5件の事案に対応しています。

ソーシャルエンジニアリングとビジネスメール詐欺(BEC)攻撃がさらに先鋭化

今回の脅威レポートでは、ランサムウェアに続いて2023年にSophos Incident Responseチームが扱った攻撃タイプの中で2番目に多かったのがビジネスメール侵害(BEC)攻撃だったと伝えています。

こうしたBEC攻撃やその他のソーシャルエンジニアリング攻撃キャンペーンは、ますます巧妙になっています。攻撃者は、単に悪意のあるファイルが添付されたメールを送信するのではなく、会話するようにメールでのやりとりを繰り返すあるいは電話をかける方法によって標的ユーザーに接触するケースが増えています。

従来型のスパム対策ツールによる検知を回避するために、攻撃者は現在、新しい形式で悪意のあるコンテンツを配信しようと試行錯誤しています。悪意のあるコードを画像に埋め込んだり、OneNoteで使用される.oneファイルというOfficeファイルフォーマットで悪意のある添付ファイルを送信したり、アーカイブファイルに入れて配信したりする手法も確認されています。ソフォスが調査したある事案では、攻撃者は「請求書」のサムネイルが不鮮明で読めないPDF文書を送信していました。請求書をダウンロードするボタンが追加されていましたが、このボタンをクリックすると悪意のあるWebサイトに移動するようになっていました。

これらのサイバー犯罪や中小企業を標的とするサイバー犯罪の詳細については、「2024年版ソフォス脅威レポート: Cybercrime on Main Street」をご覧ください。