2024年 MITRE ATT&CK® 評価でソフォスが優れた評価を獲得: エンタープライズ

MITRE ATT&CK® 評価は、高度な多段階型攻撃を EDR や XDR ソリューションがどの程度効果的に防げるかを把握するための目安となります。最新の評価で、Sophos XDR は以下の結果を獲得しました。

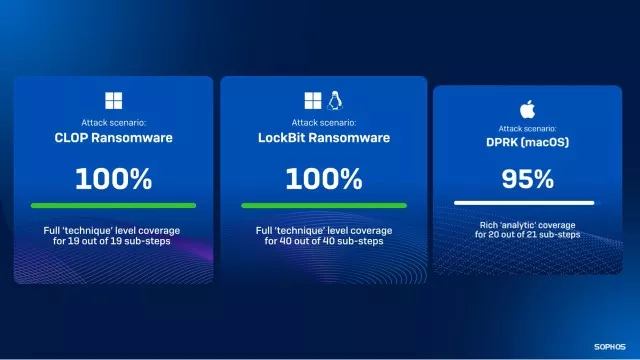

- Windows および Linux のランサムウェア攻撃のシナリオで攻撃アクティビティを 100% 特定し、最高評価 (‘Technique’) を獲得

- 3種類の異なるシナリオで攻撃アクティビティを 80件中 78件特定し、最高評価 ('Technique') を獲得

MITRE Enterprise 2024

MITRE Enterprise 2024

2024 MITRE ATT&CK® 評価テスト:エンタープライズ (第 6 ラウンド)

MITRE ATT&CK® 評価は、世界的に認知度の高い独立系機関によるセキュリティテストです。攻撃集団が実際に使っている戦術、手法、手順 (TTP) を用いて脅威をエミュレートし、参加ベンダーの検出、分析、説明能力を評価しており、MITRE ATT&CK® フレームワークの定義や用語に基づいて結果をまとめています。

ラウンド 6 では、以下の 3つの有名な脅威グループの手法に焦点があてられています。

- 北朝鮮 (DPRK)

DPRK による macOS を狙った多段階型攻撃をエミュレートしたもので、権限昇格や認証情報窃取が含まれます。 - ランサムウェア (CL0P と LockBit)

CL0P や LockBit ランサムウェアの一連の攻撃行為をエミュレートしたもので、正規ツールの悪用や、重要サービスの無効化が含まれます。

評価結果

ソフォスは、3種類の攻撃シナリオを通じて全部で 80件の攻撃アクティビティ (サブステップ) のうち 78件を特定し、最高評価である‘technique’(完全達成) の評価を獲得しました。

ATT&CK 評価結果の見方

エンタープライズラウンドの評価とカテゴリについて説明します。

ATT&CK 評価結果の見方

MITRE がエミュレートしている "サブステップ" と呼ばれる各攻撃アクティビティに対して、以下のいずれかの評価が付けられます。この評価は、各ソリューションが攻撃アクティビティを検出、分析、説明する能力を示すものであり、MITRE ATT&CK® フレームワークの定義や用語に基づいて結果がまとめられています。

- Not applicable (該当なし) - "ミス": 攻撃アクティビティが検出されなかったか、またはサブステップの評価が完了しなかった。

- None (なし): サブステップの実行が完了した。ベンダーが提供する証拠が、文書化された検出基準を満たさなかった。または、レッドチームのアクティビティの証拠が示されなかった。付随資料、補足、スクリーンショットがない。

- General (一般): ソリューションが悪意のあるイベントや不審なイベントを自動的に特定し、攻撃の内容、場所、日時、攻撃者のレポートを作成した。

- Tactic (戦術): ‘General’に加え、攻撃者の意図 (理由) に関連する情報を MITRE ATT&CK 戦術に沿って提供した。

- Technique (手法) - 最高評価: ‘Tactic’に加え、攻撃者が目的を達成するために用いた手法 (どのように実行したか) に関する詳細情報を提供した。

General、Tactic、Technique に分類された検出は、テレメトリ情報を具体的な脅威検出へと発展させる能力を示す指標である Analytic (分析) の対象となります。

ソフォスはこの評価において、攻撃アクティビティ (サブステップ) 80件中 78件を特定し、最高評価である‘technique’を獲得しました。

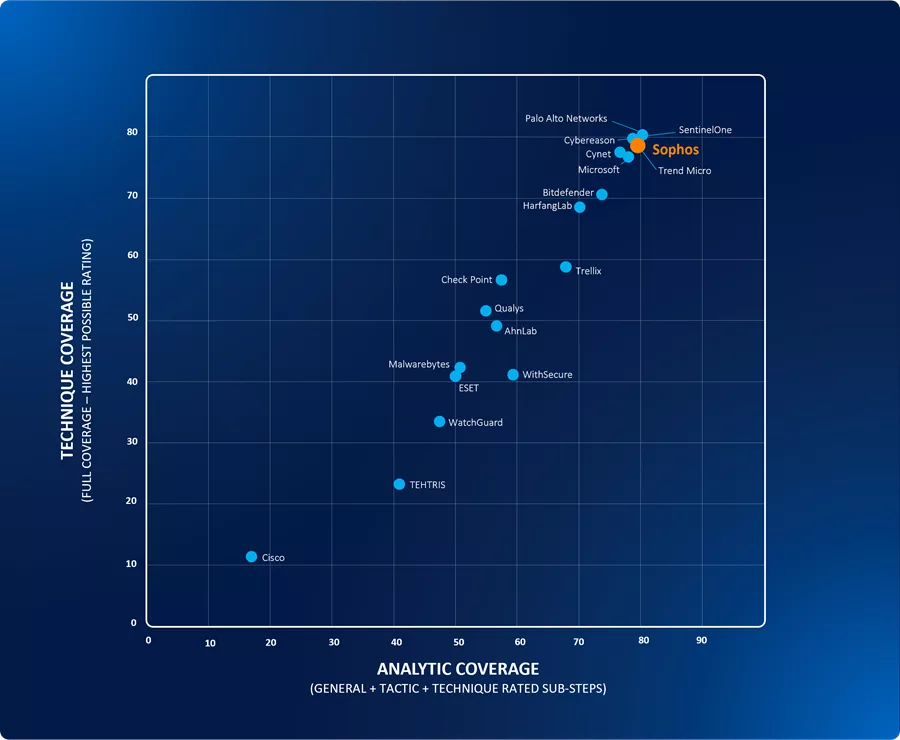

検出の「品質」は、セキュリティアナリストが調査および対応を迅速かつ効率的に行うために役立つ情報を提供できるかどうかという点で、重要性をもちます。以下のグラフは、攻撃行為について一定の詳細情報を提供した検出項目 (Analytic に該当) の数と、Technique の評価を獲得した検出項目 (完全達成) の数を表したものです。

評価のための攻撃シナリオ

この評価では、3種類の攻撃シナリオのもと、80件の攻撃イベント (サブステップ) を使用しました。

攻撃シナリオ 1: DPRK (macOS)

北朝鮮は、攻撃対象を macOS へと広げ、さらに多くの重要システムへの侵入能力を獲得するなど、手強いサイバー脅威として台頭してきています。この攻撃シナリオでは、まず、サプライチェーン攻撃によって作り出したバックドアを使用し、続けて、常駐、探索、認証情報へのアクセスを行い、システム情報や macOS キーチェーンファイルの収集および窃取を行っています。

- ステップ数 4 | サブステップ数 21 | macOS のみ

- Sophos XDR は、このシナリオにおいて 21件のサブステップのうち 20件 (95%1) を検出して詳細情報を提供し、‘analytic’に該当する評価を獲得

- 19件のサブステップで最高評価の‘technique’を獲得

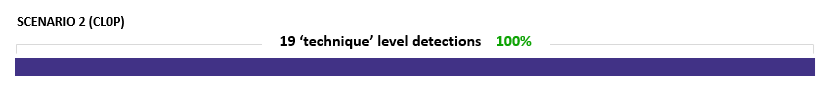

攻撃シナリオ 2: CL0P ランサムウェア (Windows)

少なくとも 2019年から活動を続けている CL0P は、サイバー犯罪グループの TA505 (別名 Snakefly) と関連のあるランサムウェアグループであり、ロシア語集団が運営していると見られています。MITRE チームはこのシナリオのもと、回避テクニック、常駐、インメモリのペイロードを通じてシステムの探索および情報窃取を行ったうえで、ランサムウェアを実行しています。

- ステップ数 4 | サブステップ数 19 | Windows のみ

- Sophos XDR はサブステップを 100% 検出し、‘technique’(完全達成) の評価を獲得

攻撃シナリオ 3: LockBit ランサムウェア

(Windows と Linux)

LockBit は、Ransomware-as-a-Service (RaaS) の形態で活動しているランサムウェアの一種で、高度なツール、恐喝手法、壊滅的な攻撃で有名です。MITRE チームはこのシナリオのもと、認証情報を不正入手してアクセスを獲得し、続けて、データ窃取ツールおよびランサムウェアを展開して仮想マシンを停止させ、ファイルを窃取、暗号化しています。

- ステップ数 8 | サブステップ数 40 | Windows と Linux

- Sophos XDR はサブステップを 100% 検出し、‘technique’(完全達成) の評価を獲得

1 Sophos XDR は、攻撃アクティビティ (サブステップ) 80件すべてに対して警告を生成し、そのうち 79件で ‘analytic’に該当する評価を獲得しました。

DPRK (macOS) の攻撃シナリオにおいて 1件だけ、生成した警告が MITRE の検出カテゴリ定義において'analytic'に該当しないとみなされました。

ソフォスが MITRE ATT&CK® 評価に参加する理由

MITRE ATT&CK® 評価は、世界的に認知度の高い独立系機関によるセキュリティテストです。ソフォスは、業界の主なセキュリティベンダーとともにこの評価に積極的に参加し、セキュリティ業界全体で一丸となって、共通の敵に立ち向かっています。この評価によって、個々のベンダーならびに業界全体が向上し、お客様に貢献することが可能となります。

MITRE ATT&CK® の他の評価

ソフォスは、ATT&CK® 評価のエンタープライズソリューション部門およびマネージドサービス部門に参加し、常に優れた結果を残しており、業界トップクラスのサイバーセキュリティベンダーとしての地位を裏付けています。